트럼프의 승리에 대한 앨런 릭트먼의 예측은 옳은 것으로 드러났다. 백악관 방법의 13가지 핵심이 작동하는 방식

트로이 목마를 처리하는 데 도움이 되는 기사입니다. 그것이 무엇인지, 어떤 유형이 있는지, 무엇을 하는지, 그리고 이 모든 것으로부터 자신을 보호하는 방법을 배우게 됩니다.

탈지면을 굴리지 않고 즉시 설명을 진행하겠습니다.

"트로이 목마"라는 이름 자체는 "트로이 목마"에서 유래되었습니다. 고대 역사 Achaeans가 어떻게 트로이 도시를 오랫동안 포위했지만 그것을 점령 할 수 없었는지에 대해. 마침내 그들은 "수고했다, 우리의 공격을 막아냈으니, 여기 당신에게 선물을 주겠다"며 거대한 목마를 성문 앞에 남겨두었다. 글쎄, 트로이 주민들은 이 말을 그들의 도시로 가져왔고, 밤에 그곳에서 군인들이 나와서 경비병들을 죽이고 그들의 군대의 성문을 열었습니다. 그래서 트로이는 점령당했습니다.

이러한 역사적 여담을 바탕으로 현대의 "트로이 목마"로 넘어갈 수 있습니다.

트로이 목마는 바이러스의 일종인 프로그램입니다. 바이러스와의 주요 차이점은 트로이 목마가 "마스터에게 서비스를 제공"한다는 것입니다. 아니면 오히려누가 개발했는지. 바이러스의 활동이 시스템을 감염시키고 모든 방법으로 확산되며 동시에 모든 것을 망치는 것이라면, 트로이 목마의 활동은 감염된 시스템에 대한 정보를 조용히 평화롭게 설치하고 수집한 다음 이를 작성자에게 보내는 것입니다. .

저것들. 유명한 트로이 목마와 동일한 원칙 - 선한 모습으로 신뢰를 얻은 다음 불쾌한 놀라움을 제공합니다.

트로이 목마를 어떻게 잡을 수 있나요?

트로이 목마가 컴퓨터에 침입합니다. 다른 방법들, 그러나 가장 일반적인 방법은 프로그램을 설치하거나 파일을 보는 것입니다.

전형적인 상황 - 당신은 일종의... 결국 웹사이트( 내 것이 아니야!) 다운로드할 수 있는 곳을 열심히 찾고 있습니다. 결과적으로 이 링크를 클릭하여 다운로드하고 설치하십시오. 그리고 모든 것이 잘 진행되는 것 같았습니다. 시작되었고 설치가 성공적이었고 심지어 작동하는 것처럼 보였고 모두가 행복했습니다. 그러나 현재로서는 귀하의 시스템이 이미 동일한 트로이 목마를 발견했을 수도 있습니다. 결국, 트로이 목마의 요점은 그들이 좋은 프로그램에 "부착"하고 이미 시작하고 설치한 마지막 순간까지 그 프로그램의 일부라는 것입니다. 그런 다음 그들은 계속해서 "살아"있습니다.

그렇기 때문에 이 사이트에서는 사이트에서 직접 다운로드하는 것을 거의 허용하지 않고 개발자의 공식 웹사이트에 대한 링크만 제공합니다. 그들은 그들의 제품에 이런 것들을 넣지 않을 것입니다.

프로그램을 통해서만 잡을 수 있다고 생각하시나요? 별말씀을요. 링크가 포함되거나 “쥐가 고양이를 먹는 모습을 보세요”라는 초대 제목의 파일이 첨부된 진부한 스팸 이메일(을 기억하시나요?)을 받을 수 있으며, 이를 클릭하면 사진이 표시됩니다. 예 예 예! 사진을 통해서도 트로이 목마를 잡을 수 있습니다.

플래시 드라이브(내가 가장 좋아하는 기사?) 및 디스크(약간 덜 일반적임)의 자동 실행을 통한 감염도 일반적입니다.

어떤 유형의 트로이 목마가 있으며 어떤 역할을 합니까?

모든 유형의 트로이 목마를 설명하려면 많은 페이지가 필요합니다. 왜냐하면... 아직도 많은 것이 있고 매일 새로운 것이 나타납니다. 그러나 나는 여전히 주요 내용에 대해 쓸 것입니다.

글쎄, 내 생각엔 그거면 충분할 것 같아. 유료번호로 전화를 거는 '다이얼러'도 있지만 요즘은 흔하지 않은데... 인터넷은 전화 없이도 작동합니다. 실제로 트로이 목마와 그 활동이 많이 있습니다. 결국, 당신은 그들이 무엇이든 할 수 있도록 프로그래밍할 수 있습니다.

또한 한 번에 여러 트로이 목마(예: 원격 제어, 키로거, 크래커)가 하나의 트로이 목마에 내장되어 최대 수십 개가 될 수 있다는 점도 언급해야 합니다. 이 "트로이목마 모음집"은 바다가 보이는 무해한 그림을 열어서 설치할 수 있습니다...

자신을 보호하고 트로이 목마를 제거하는 방법은 무엇입니까?

보호 방법은 오랫동안 모든 사람에게 알려져 있었지만 반복하겠습니다.

글쎄, 이미 감염된 경우 증상은 컴퓨터를 다시 시작하고, 프로그램을 다시 시작하고, 소리를내는 것일 수 있습니다. 일반적으로 일반적으로 발생하지 않는 모든 일이 발생합니다.

우리는 치료를 받을 것이다

대부분의 경우 트로이 목마는 즉시 에 등록을 시도하므로 여기에 등록된 내용을 확인하고 불필요한 항목을 삭제해야 합니다.

똑같은 것이 흔들리고 ( 이기다+아르 자형다음 분기에 regedit 를 입력합니다.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_CURENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

HKEY_USERS\.Default\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Runonce

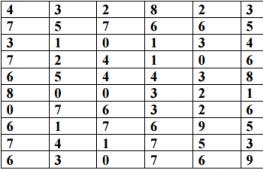

숫자와 문자의 집합에는 그렇게 의심스러운 것이 있어서는 안됩니다.

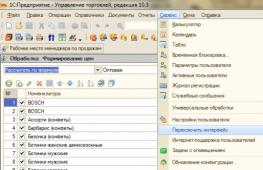

이제 프로그램으로 넘어 갑시다. 물론, 우선 우리가 즐겨찾는 항목은 무료이고 일회용이며 시스템을 테스트하려면 하나씩 다운로드하고 설치해야 합니다.

그런데 모든 바이러스 백신은 다른 바이러스와 마찬가지로 트로이 목마를 검색하고 탐지해야 하며 그렇게 할 수 있습니다. 단 하나의 끊임없는 문제가 있습니다. 바이러스와 트로이 목마는 매일 수만 개가 작성되며 이를 추적하는 것이 극히 어렵습니다. 바이러스 백신이 추적할 수 있도록 업데이트를 출시하는 것과 같습니다. 따라서 업데이트하는 것이 여전히 중요합니다.

트로이 목마를 제거하기 위한 별도의 유틸리티도 있습니다.

트로이 목마 제거제- . 영어로 되어 있고 유료이지만 30일의 평가판 기간이 있어 트로이 목마를 제거하기에 충분합니다.

설치 및 검색 방법에 대해서는 글을 쓰지 않을 것이며 스스로 알아낼 것이라고 생각합니다. 스크린샷만 보여드리겠습니다:

오늘은 만나지 않은 사람을 찾기가 어렵습니다 컴퓨터 바이러스. 우리는 현재 우리 컴퓨터에 어떤 종류의 악성 프로그램이 있다는 사실조차 깨닫지 못하는 경우가 많습니다. 물론 때로는 이것이 눈에 띄지 않는 경우도 있습니다. 시스템에 눈에 보이지 않는 손상을 입히는 바이러스가 충분합니다. 그러나 동시에 컴퓨터에 심각한 해를 끼칠 수 있는 잘 알려진 트로이 목마 프로그램을 잊어서는 안됩니다. 이러한 프로그램의 특별한 점은 무엇이며, 이러한 프로그램으로부터 컴퓨터를 어떻게 보호할 수 있습니까?

트로이 목마 바이러스의 작동 방식

바이러스 "트로이 사람"분명히, 그것은 잘 알려진 트로이 목마와 유사하게 그 이름을 얻었습니다. 비유적으로 말하면, 이 바이러스는 다른 바이러스와 달리 "공격이 아닌" 방해 행위를 통해 컴퓨터에 침입합니다. 일반적으로 시스템 내에서 활동을 시작할 때까지 그의 존재는 전혀 눈에 띄지 않습니다. 프로그램 때부터 바이러스 자체가 우리에게 왔습니다 도스. 당시의 가장 큰 차이점은 "트로이 사람"현대의 대응과 비교하면 예전에는 바이러스가 단일 컴퓨터를 표적으로 삼았지만 지금은 "트로이 목마"주로 인터넷 작업을 위해 만들어졌습니다. 트로이 목마와 다른 바이러스의 주요 차이점은 활성화 후 "트로이 사람"다른 바이러스는 자신의 삶을 살기 시작하는 반면, 생성자와 계속 연락을 유지합니다.

트로이 목마 바이러스는 어떤 역할을 하며, 이 바이러스의 주요 위험은 무엇입니까?

따라서 이 프로그램은 컴퓨터에 침투하여 활발한 방해 행위 활동을 시작합니다. 예를 들어, 트로이 목마 작성자는 비밀번호를 포함하여 "감염된" 컴퓨터 사용자의 개인 정보에 접근할 수 있습니다. 해커는 원격 제어 서버를 설치할 기회도 얻습니다. 이는 이제부터 그 사람이 귀하를 대신하여 자신의 컴퓨터에서 작업할 수 있음을 의미합니다. 당연히 트로이 목마 덕분에 공격자는 컴퓨터에 저장된 모든 파일에 접근할 수 있고, 이를 다른 컴퓨터와 교환할 수 있으며, 다양한 파일과 프로그램을 다운로드할 수 있습니다.

어떻게 컴퓨터가 이 바이러스에 감염될 수 있나요?

인터넷에서 작업할 때 다운로드하라는 메시지가 얼마나 자주 나타나는지 알고 계셨나요? 새로운 버전어떤 프로그램 / 의심스러운 링크를 따라가다 / "실수로" 편지를 보내나요? 이 모든 것이 트로이 목마를 확산시키는 방법입니다. 일부 바이러스 백신은 바이러스가 침투하는 바로 그 순간에 컴퓨터를 보호하도록 프로그래밍되어 있지 않습니다. 그러한 편지에 첨부된 프로그램을 열거나 인터넷에서 작업할 때 갑자기 나타나는 창에서 "실행" 버튼을 클릭하면 충분하며 바이러스는 이미 컴퓨터에 침투했습니다. 때로는 이 클릭이 사용자의 희망에 반하여 우연히, 자동으로 발생하는 경우도 있습니다.

컴퓨터에 침투한 트로이 목마는 주로 "컴퓨터에 뿌리를 내리는 것"에 관심이 있습니다. 컴퓨터에 기반을 마련해야 합니다. 그렇지 않으면 다음에 시스템을 다시 시작할 때 삭제됩니다. 대부분 Windows의 바이러스는 다음 세 곳에서 발견될 수 있습니다. 첫째, 이것은 레지스트리입니다. 둘째, 시작 폴더입니다. 셋째, “win.ini”입니다. 그리고 당신이 처음으로 악성 프로그램을 실행하는 사람이라면 원하든 원하지 않든 추가 활동이 자동으로 발생하므로 바이러스를 수동으로 실행할 필요가 없습니다.

트로이 목마를 처리하는 방법?

트로이 목마로부터 보호하는 방법 중 하나는 다음을 사용하여 위의 위치(레지스트리 및 “win.ini”)를 확인하는 것입니다. 특별 프로그램. 그러한 프로그램 목록에서 기억할 수 있습니다 PCSecurityGuard그리고 RunServices. 그들은 트로이 목마를 무력화할 수 있습니다. 절대 잊지 말아야 할 것 표준 방식컴퓨터 보호: 바이러스 백신. 그러나 그러한 프로그램의 전능함에 대해 착각하지 마십시오. 많은 바이러스 백신 프로그램은 트로이 목마를 탐지하지 못합니다. 이들은 일반적인 바이러스를 대상으로 하며 "트로이 목마"를 "트로이 목마"로 분류하지 않습니다. 안에 지난 몇 년 BackWork 또는 TheCleaner와 같은 트로이 목마를 찾아서 파괴하는 것을 목표로 하는 특정 수의 특수 프로그램이 나타났습니다. 그러나 이러한 보호 방법은 이상적이지 않습니다. 이는 이러한 프로그램이 불완전하기 때문입니다. 이는 매우 새롭고 개선이 필요하므로 이러한 악성 코드로부터 컴퓨터를 완전히 보호할 수는 없습니다. 그들의 광범위한 사용 현재정당화되지 않습니다.

바이러스를 완전히 파괴하려면 다음 알고리즘을 준수해야 합니다. ,

- 첫 번째 조치는 바이러스 자체의 위치를 찾는 것입니다. 동시에 위에 두 번 나열된 장소를 잊지 마십시오.

- 프로그램을 감지한 후 컴퓨터에서 완전히 제거하십시오.

- 그런 다음 시스템을 재부팅하십시오.

- 이제야 마침내 "감염된" 파일을 삭제할 수 있습니다. 하지만! 이 파일을 직접 삭제하지 않고 즉시 삭제하는 경우 악성 코드, 귀하의 행동은 효과가 없으며 바이러스를 제거하는 것처럼 보일뿐입니다.

특정 범주의 트로이 목마 프로그램이 손상을 일으킵니다. 원격 컴퓨터감염된 컴퓨터의 작동을 방해하지 않고 네트워크(예: 원격 네트워크 리소스에 대한 분산 DoS 공격을 위해 설계된 트로이 목마 프로그램). 트로이 목마는 자체 복사본을 생성하는 메커니즘이 없다는 점에서 구별됩니다.

일부 트로이 목마는 시스템에 침투하여 감염시키기 위해 자동으로 컴퓨터 시스템의 보호를 극복할 수 있습니다. 일반적으로 트로이 목마는 사용자의 부주의한 행동으로 인해 바이러스나 웜과 함께 시스템에 침입합니다. 활동적인 행동침입자.

대부분의 트로이 목마 프로그램은 기밀 정보를 수집하도록 설계되었습니다. 그들의 임무는 대부분 널리 알려지지 않은 데이터에 대한 액세스를 허용하는 작업을 수행하는 것입니다. 이 데이터에는 사용자 비밀번호, 등록번호프로그램, 은행 계좌 정보 등 직접적인 피해를 주기 위해 생성되는 트로이 목마도 있습니다. 컴퓨터 시스템, 작동 불가능하게 만듭니다.

트로이 목마의 유형

가장 일반적인 유형의 트로이 목마는 다음과 같습니다.

- 키로거(트로이 목마-SPY)- 메모리에 영구적으로 존재하며 이후에 이 데이터를 공격자에게 전송할 목적으로 키보드에서 들어오는 모든 데이터를 저장하는 트로이 목마입니다. 일반적으로 공격자가 비밀번호나 기타 기밀 정보를 알아내려고 시도하는 방법은 다음과 같습니다.

- 비밀번호 도둑(Trojan-PSW)- 암호를 획득하도록 설계되었지만 키보드 추적을 사용하지 않는 트로이 목마입니다. 일반적으로 이러한 트로이 목마는 다양한 애플리케이션에 의해 비밀번호가 저장되어 있는 파일에서 비밀번호를 추출하는 방법을 구현합니다.

- 원격 제어 유틸리티(백도어)- 사용자 컴퓨터에 대한 완전한 원격 제어를 제공하는 트로이 목마입니다. 동일한 속성을 가진 합법적인 유틸리티가 있지만 설치 중에 목적을 나타내거나 해당 기능을 설명하는 문서가 제공된다는 점에서 다릅니다. 반면에 트로이 목마 원격 제어 유틸리티는 실제 목적을 어떤 식으로든 드러내지 않으므로 사용자는 자신의 컴퓨터가 공격자의 제어를 받고 있다고 의심조차 하지 않습니다. 가장 널리 사용되는 원격 제어 유틸리티는 Back Orifice입니다.

- 익명의 smtp 서버 및 프록시(Trojan-Proxy)- 메일 서버나 프록시의 기능을 수행하는 트로이 목마로, 첫 번째 경우에는 스팸 메일 발송에 사용되고 두 번째 경우에는 해커의 흔적을 가리기 위해 사용됩니다.

- 브라우저 설정 수정자(Trojan-Cliker)- 변화하는 트로이목마 홈페이지인터넷 리소스에 대한 무단 액세스를 구성하기 위해 브라우저, 검색 페이지 또는 기타 설정에서

- 기타 악성 프로그램 설치 프로그램(Trojan-Dropper)- 공격자가 은밀하게 다른 프로그램을 설치하도록 허용하는 트로이 목마

- 트로이 목마 다운로더- 피해자 컴퓨터에 새로운 버전의 악성 코드나 광고 시스템을 다운로드하도록 설계된 트로이 목마

- 성공적인 공격 알림(Trojan-Notifier)- 이 유형의 트로이 목마는 감염된 컴퓨터에 대해 "마스터"에게 알리도록 설계되었습니다.

- 기록 보관소의 "폭탄"(ARCBomb)- 데이터 아카이브를 취소하려고 할 때 아카이버의 비정상적인 동작을 유발하는 방식으로 특별히 설계된 아카이브인 트로이 목마(컴퓨터 정지 또는 심각한 속도 저하, 디스크 채우기) 큰 금액"빈" 데이터

- 논리 폭탄- 종종 웜 및 바이러스의 트로이 목마 구성 요소만큼 트로이 목마가 많지 않으며, 그 본질은 특정 조건(날짜, 시간, 사용자 작업, 외부 명령)에서 특정 작업(예: 데이터 파괴)을 수행하는 것입니다.

- 전화 걸기 유틸리티- 비교적 새로운 유형유료 이메일 서비스를 통한 전화 접속 인터넷 액세스용 유틸리티인 트로이 목마. 이러한 트로이 목마는 시스템에 기본 전화 걸기 유틸리티로 등록되어 있으며 대규모 계정인터넷을 사용하기 위해

트로이 목마의 작동 방식

모두 " 트로이 목마"클라이언트와 서버의 두 부분으로 구성됩니다. 클라이언트는 TCP/IP 프로토콜을 사용하여 프로그램의 서버 부분을 제어합니다. 클라이언트는 그래픽 인터페이스를 가질 수 있으며 원격 관리를 위한 명령 세트를 포함할 수 있습니다.

프로그램의 서버 부분은 피해자의 컴퓨터에 설치되며 그래픽 인터페이스를 포함하지 않습니다. 서버 부분은 클라이언트 부분의 명령을 처리(실행)하고 요청된 데이터를 공격자에게 전달하도록 설계되었습니다. 시스템에 진입하여 제어권을 장악한 후 트로이 목마의 서버 부분은 특정 포트를 수신하여 주기적으로 인터넷 연결을 확인하고 연결이 활성 상태이면 클라이언트 부분의 명령을 기다립니다. 공격자는 클라이언트를 이용하여 감염된 호스트(피해자 컴퓨터)의 특정 포트에 ping을 보냅니다. 서버 부분이 설치되어 있으면 작동 준비가 되었다는 핑 확인으로 응답하고, 확인 시 서버 부분은 해커에게 컴퓨터의 IP 주소와 네트워크 이름을 알려준 후 연결을 종료합니다. 확립된 것으로 간주됩니다. 서버와 연결이 이루어지자마자 클라이언트는 서버에 명령을 보낼 수 있으며, 서버는 이를 피해자 컴퓨터에서 실행할 것입니다. 또한 많은 트로이 목마는 공격자가 피해자에게 직접 연결을 시도하는 대신 연결을 허용하도록 설정된 공격자의 컴퓨터에 연결합니다.

알려진 트로이 목마

2019

Buhtrap을 감염시키려는 시도는 약 200개의 장치에서 기록되었습니다.

이 트로이 목마는 보안 소프트웨어 제공업체의 바이러스 백신 소프트웨어에 의해 아직 발견되지 않았습니다. 이는 가장 많이 악용된 8번째 취약점인 HTTP 헤더의 명령 주입을 포함하여 명령 센터 명령 시퀀스를 기반으로 하는 일련의 공격을 통해 배포되었습니다. Check Point 연구원들은 Speakup이 악성 코드를 다운로드하고 배포하는 데 사용될 수 있기 때문에 심각한 위협으로 간주합니다.

1월에 가장 활동적인 악성 코드 순위에서 처음 4위는 암호화폐 채굴자가 차지했습니다. Coinhive는 여전히 전 세계 조직의 12%를 공격하는 최고의 악성 코드입니다. XMRig는 다시 두 번째로 가장 흔한 맬웨어(8%)였으며 암호화폐 채굴기 Cryptoloot(6%)가 그 뒤를 이었습니다. 1월 보고서에는 4개의 크립토마이너가 포함되어 있었지만 상위 10개 악성 형식 중 절반은 감염된 시스템에 추가 악성 코드를 다운로드하는 데 사용될 수 있었습니다.

| 1월에는 전 세계 조직을 표적으로 삼는 맬웨어의 형태가 약간 바뀌었지만 우리는 맬웨어가 확산되는 다른 방법을 찾고 있습니다. 이와 같은 위협은 다가올 위협에 대한 심각한 경고입니다. Speakup과 같은 백도어는 탐지를 회피한 다음 잠재적으로 위험한 악성 코드를 감염된 시스템에 확산시킬 수 있습니다. Linux는 기업 서버에서 널리 사용되므로 Speakup은 많은 기업에 위협이 될 것으로 예상되며, 그 위협의 범위와 심각도는 일년 내내 커질 것입니다. 또한, BadRabbit은 2개월 연속 러시아에서 가장 활동적인 악성코드 상위 3위에 올랐으며, 공격자들은 이익을 얻기 위해 가능한 모든 취약점을 활용하고 있습니다. |

2019년 1월 가장 활동적인 악성 코드:

(화살표는 전월 대비 순위 변화를 나타냅니다.)

- ← Coinhive(12%) - 사용자가 웹페이지를 방문할 때 사용자 모르게 Monero 암호화폐를 온라인으로 채굴하도록 설계된 암호화폐 채굴기입니다. 임베디드 JavaScript 사용 많은 수의채굴을 위한 최종 사용자 컴퓨터의 컴퓨팅 리소스로 인해 시스템 오류가 발생할 수 있습니다.

- ← XMRig (8%) - 소프트웨어오픈소스는 2017년 5월에 처음 발견되었습니다. Monero 암호화폐 채굴에 사용됩니다.

- Cryptoloot(6%) - 피해자의 CPU나 비디오 카드 전원 및 기타 리소스를 사용하여 암호화폐를 채굴하는 암호화폐 채굴기입니다. 악성 코드는 블록체인에 트랜잭션을 추가하고 새로운 통화를 발행합니다.

HeroRat은 손상된 장치를 원격 관리하기 위한 RAT 트로이 목마(원격 관리 도구)입니다. 저자는 Malware-as-a-Service 모델(Malware as a Service)을 사용하여 임대용으로 제공합니다. 세 가지 구성(브론즈, 실버, 골드)이 가능하며 기능 세트와 가격이 각각 25달러, 50달러, 100달러로 다릅니다. 원천이 악성코드는 650달러에 판매됩니다. 비디오 기술 지원 채널이 제공됩니다.

HeroRat은 비공식 Android 애플리케이션 스토어, 소셜 네트워크 및 인스턴트 메신저를 통해 피해자를 찾고 있습니다. 공격자들은 비트코인을 선물로 약속하거나 무료 모바일 인터넷을 제공하거나 소셜 네트워크에서 가입자를 늘리는 애플리케이션으로 트로이 목마를 위장합니다. 하지만 이 위협은 Google Play에서는 감지되지 않았습니다. 대부분의 감염은 이란에서 기록되었습니다.

사용자가 악성 애플리케이션을 설치하고 실행하면 화면에 팝업창이 나타난다. 프로그램이 장치에서 실행될 수 없으며 제거될 것임을 알려줍니다. 영어와 페르시아어(언어 설정에 따라)로 된 메시지가 포함된 샘플이 Eset에서 관찰되었습니다. "제거" 후에는 응용 프로그램 아이콘이 사라지고 트로이 목마는 사용자에게 숨겨져 계속 작동합니다.

HeroRat 운영자는 봇을 사용하여 Telegram을 통해 감염된 장치를 제어합니다. 트로이 목마를 사용하면 메시지 가로채기 및 보내기, 연락처 도용, 전화 걸기, 오디오 녹음, 스크린샷 찍기, 장치 위치 확인 및 설정 변경 등의 작업을 수행할 수 있습니다. 기능을 제어하기 위해 Telegram 봇 인터페이스에 대화형 버튼이 제공됩니다. 사용자는 선택한 구성에 따라 도구 세트를 받습니다.

명령 전송과 감염된 장치의 데이터 도난은 Telegram 프로토콜 프레임워크 내에서 구현됩니다. 이 조치를 사용하면 트로이 목마 감지에 대응할 수 있습니다.

Eset 바이러스 백신 제품은 Android/Spy.Agent.AMS 및 Android/Agent.AQO와 같은 위협을 탐지합니다.

Microsoft 보안 인텔리전스 보고서

가짜 앱과 진짜 앱을 구별하는 방법

- 공식 신청서는 다음을 통해서만 배포됩니다. 구글 플레이; 다운로드 링크는 은행 자체 웹사이트에 게시됩니다. 앱이 다른 곳에서 호스팅된다면 가짜일 가능성이 높습니다.

- 애플리케이션을 다운로드할 수 있는 도메인 이름에 특별한 주의를 기울여야 합니다. 공격자는 이름이 공식 도메인과 유사하지만 한두 글자씩 다른 도메인을 사용하거나 2레벨 이하의 도메인을 사용하는 경우가 많습니다.

- 스마트폰에는 가장 일반적인 위협에 대한 보호 조치가 갖추어져 있으며, 스마트폰에 특정 애플리케이션이 위험하다는 메시지가 표시되면 해당 애플리케이션을 절대 설치해서는 안 됩니다. 가짜 뱅킹 애플리케이션을 발견한 경우 은행 보안 서비스에 알리는 것이 좋습니다. 이렇게 하면 사용자는 많은 문제로부터 자신과 다른 사람을 구할 수 있습니다.

- 애플리케이션 다운로드를 제안받은 사이트에서 의심스러운 사항을 발견한 경우 즉시 은행 보안 서비스에 신고하거나 공식 그룹소셜 네트워크를 이용하려면 스크린샷을 첨부하는 것을 잊지 마세요.

랜섬웨어 트로이 목마로 인해 미국 도시 전체의 업무가 마비되었습니다.

오하이오주 리킹 카운티(Licking County)는 랜섬웨어 트로이 목마의 확산을 막기 위해 지난 2월 서버와 전화 시스템을 폐쇄해야 했습니다.

미국 지역 중 한 곳의 관리 네트워크에 속한 미국 내 컴퓨터 1,000대 이상이 감염된 것으로 알려졌습니다. 악성 코드의 추가 확산을 차단하고 데이터 손실을 방지하며 조사를 위한 증거를 보존하기 위해 모든 시스템을 종료했습니다.

모든 리셉션 및 관리 기관은 열려 있지만 직접 방문해야만 협력이 가능합니다.

행정부 관계자는 필요한 몸값을 공개하지 않습니다. 그들은 또한 지불 가능성에 대해 언급을 거부합니다. Licking 카운티 국장 Tim Bubb에 따르면 사이버 보안 전문가 및 법 집행 기관과 협의가 진행 중입니다.

수동 모드

일시 휴업 전화선네트워크 통신이란 업무와 관련된 모든 카운티 서비스를 의미합니다. 정보 기술, "수동 모드"로 전환되었습니다. 이는 911 지원 센터에도 적용됩니다. 구조자의 전화와 무전기는 작동하지만 컴퓨터에 접근할 수 없습니다. 적어도 경찰, 소방서, 구급차 호출은 여전히 접수되고 있지만 구조 센터의 Sean Grady 소장이 말했듯이 서비스는 호출 처리 속도 측면에서 25년 동안 지연되었습니다.

그리고 대학이 데이터에 다시 접근할 수 있는 기회를 박탈하십시오.

백업 복사본에서 데이터를 복원하는 것이 불가능하다는 것이 즉시 분명해졌습니다. 관련 보안 전문가들과 회의를 마친 후, 대학 행정부는 필요한 금액을 지불하는 것 외에는 다른 선택이 없다는 결론에 도달했습니다.

28,000달러는 가장 큰 몸값이며 이에 대한 정보가 공개된 공간입니다. 일부 보고서에 따르면 더 큰 금액의 지불도 발생하지만 피해자(대개 큰 금액)는 이를 광고하지 않는 것을 선호합니다. 2016년 사이버 강탈범의 평균 "요금"은 1년 전인 294달러인 679달러였습니다.

2배 이상 증가한 것은 몸값 지불로 이어진 사건 수가 증가하고 금액이 '평균 비율'보다 훨씬 높기 때문인 것으로 보입니다. 2016년 2월 장로교 의료 센터할리우드에서는 랜섬웨어 공격을 받은 후 몸값으로 17,000달러를 지불했습니다.

| 이는 매우 나쁜 선례입니다. 공식적인 구조가 범죄자의 뒤를 따르고 몸값을 지불하며 이를 공개적으로 보고하는 경우입니다. 이제 금리는 계속 상승할 것이라고 Dmitry Gvozdev는 말했습니다. 최고 경영자보안 모니터 회사. - 조직이 5자리 금액을 지불할 준비가 되어 있으면 요구 사항도 늘어납니다. 유일한 사람 효과적인 방법랜섬웨어에 대응하는 것은 데이터의 정기적인 "콜드" 백업입니다. 올바른 설정업무 중 접근 및 법 집행 기관과의 긴밀한 상호 작용. |